最近更新时间:2021-03-12

后门检测功能用于检测系统是否存在 Booitkit、Rootkit、应用后门、病毒木马等问题。云端+客户端的双重检测模式,让后门的每一个特征和行为,都会被实时发现或者通过扫描进行上报告警,同时给出专业角度的安全分析。不仅支持对后门进行隔离、删除、修复验证等多种处理方式,同时也提供检测规则的高度自定义能力,方便用户对挖矿木马进行快速响应和预防。功能实现了从监控发现、检测分析、响应处理、设置预防的安全闭环能力,为用户提供稳定持续高效的安全服务。

查看详情:点击列表内事件记录的“详情”按钮可查看事件的详情

下载:点击列表内事件记录的“下载”按钮可下载后门文件,当前仅原有的病毒库检测后门支持下载对应的进程文件

隔离:点击列表内事件记录的更多按钮后选择“隔离”操作,可对当前选择的后门进行隔离操作,其中Bootkit、域名、IP、系统配置与专项检测类型规则检测出的后门不支持进行隔离

加入白名单:点击列表内事件记录的更多按钮后选择“加入白名单”按钮,将根据该事件的各项条件自动填入白名单规则中进行加白,生效范围为当前主机

确认已修复:点击列表内事件记录的更多按钮后选择“确认已修复”按钮,将该事件标记为已修复,移动事件至修复历史中,用于对系统无法自动验证修复的事件进行手动的标记处理

对后门进行全面扫描,采用扫描方式检测的后门类型将会进行上报,包含Rootkit、Bootkit、应用后门、隐藏进程、文件特性类规则、系统配置类规则以及专项检测的扫描。扫描同时会可验证修复的后门进行验证修复,目前支持对Rootkit、Bootkit、应用后门和进程类后门进行修复验证。

检测可选主机的范围进行下发,可选全部主机、业务组或是选择的部分主机。

对后门中进行隔离/删除操作的记录进行管理。其中隔离成功的文件可以选择“还原”操作还原文件,或者选择“删除”操作彻底删除文件。

可查看被验证为修复或者用户手动标记为修复的告警事件记录,同样支持导出。

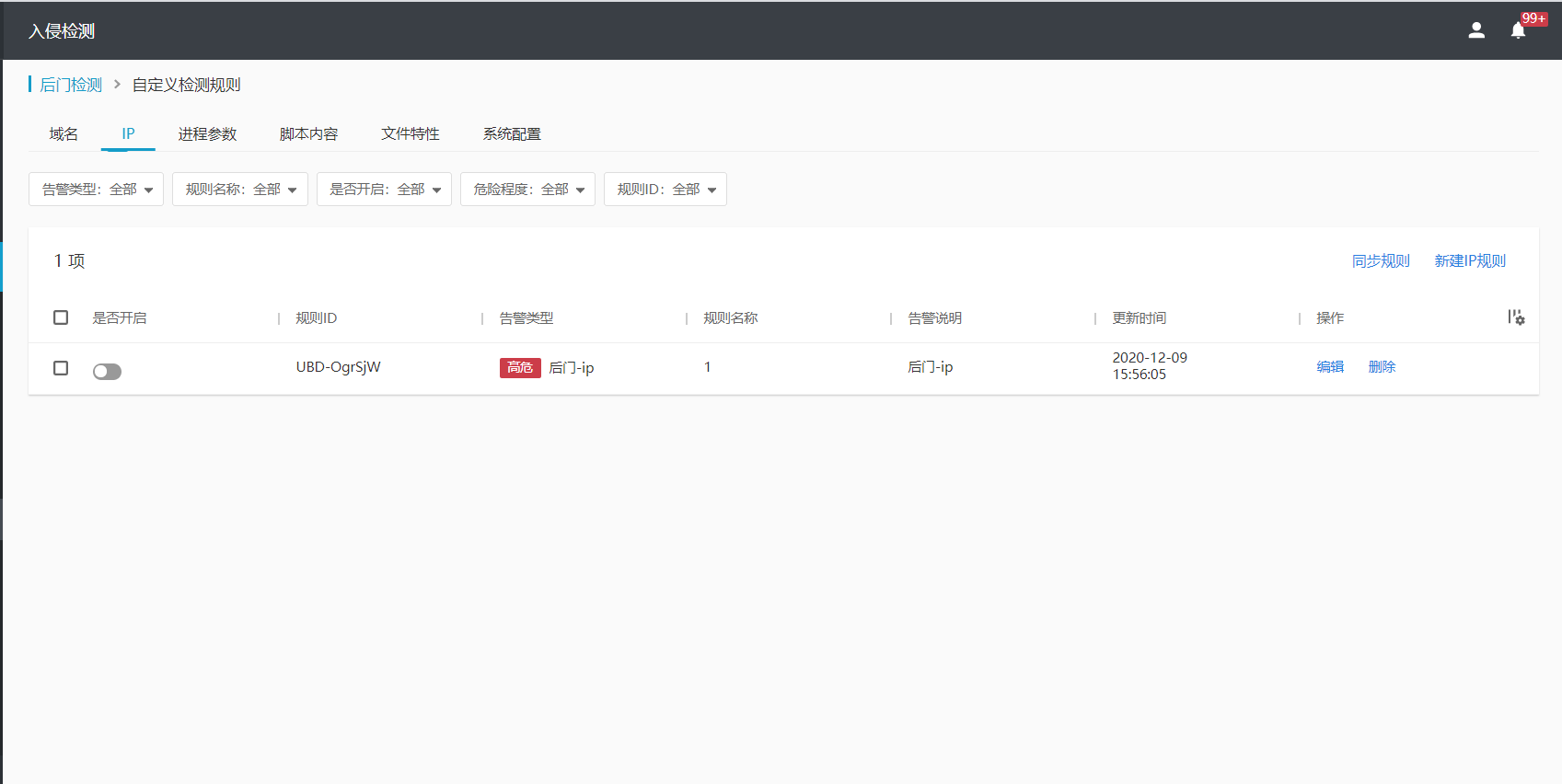

可管理已建立的自定义规则,对规则进行新建、编辑、删除、启用/禁用、同步更新等操作,方便用户灵活配置需要检测的后门。系统有内置的检测规则,即便不建立任何自定义规则,依然会有内置规则在进行持续的监测。

通用操作:

启用/禁用规则:点击列表内滑块可选择将规则进行启用/禁用

编辑规则:点击列表内的“编辑”操作可对规则进行编辑修改,保存后修改将生效

删除规则:击列表内的“删除”操作可对规则进行删除

同步规则:对规则的修改完成后,需要将更新后的规则内容重新下发同步后才能成功检测(脚本内容类型规则无需下发同步);若存在修改未同步,则界面会显示对应的提示告知用户,点击提示中的“同步规则”同样可以完成同步的下发;

各类型的规则修改同步为相互独立的,需要分别进行下发

规则介绍:

域名规则

对访问恶意域名的检测能力,主要实时监控进程是否存在访问恶意域名的行为,恶意域名可能为提供各类恶意脚本/矿机程序下载的站点地址,或是公开的矿池地址,故该访问行为可能是挖矿木马进程具备的特征,根据特征设置对应规则,能有效检测出此类后门。

注意:域名规则依赖主机上需安装DNS插件,如需启用该项功能,请联系服务经理。

新建域名规则:单击列表表头右侧“新建域名规则”按钮,进入到规则设置页面。

规则设置说明:

| 内容 | 规则名称 | 条件列表 | 告警信息 |

|---|---|---|---|

| 说明 | 规则的名称为必填项,由用户自定义输入 | 条件列表是具体的条件详细内容,必填项,以下条件二选一: 匹配正则:输入域名匹配的正则表达式,仅支持输入单个表达式; 匹配域名列表:输入匹配的域名,多个以换行分隔,字符串严格匹配,单条规则最多填写100个 | 告警信息是指用于配置后门命中该规则时,需要上报为怎样的后门告警: 危险程度:告警的危险等级,为必填项,有高危、中危、低危三个选项可选; 告警类型:用户自定义的告警类型,该告警类型将作为告警事件的类型在告警列表中展示; 告警说明:对规则检测目的或者是后门修复方法的描述信息,该信息会展示在命中规则事件的详情中,方便用户理解 |

IP规则

对访问恶意IP的检测能力,主要实时监控进程是否存在访问恶意IP的行为,恶意IP可能为提供各类恶意脚本/矿机程序下载的站点、未公开的矿池IP或是黑客控制的主机,故该访问行为可能是挖矿木马进程具备的特征,根据特征设置对应规则,能有效检测出此类后门。

新建IP规则:单击列表表头右侧“新建IP规则”按钮,进入到规则设置页面。

规则设置说明:

| 内容 | 规则名称 | 条件列表 | 告警信息 |

|---|---|---|---|

| 说明 | 规则的名称为必填项,由用户自定义输入 | 条件列表是具体的条件详细内容: 访问IP端口:输入输入访问的IP+端口为必填项,多个以换行分隔,最多可填100个;符合其中一个IP+端口即命中,IP不填写端口时则仅匹配IP | 告警信息是指用于配置后门命中该规则时,需要上报为怎样的后门告警: 危险程度:告警的危险等级,为必填项,有高危、中危、低危三个选项可选; 告警类型:用户自定义的告警类型,该告警类型将作为告警事件的类型在告警列表中展示; 告警说明:对规则检测目的或者是后门修复方法的描述信息,该信息会展示在命中规则事件的详情中,方便用户理解 |

进程参数规则 对可疑进程参数的检测能力,主要检测进程中执行的恶意命令,该命令执行行为可能是挖矿木马进程具备的特征,根据特征设置对应规则,能有效检测出此类后门。

新建进程参数规则:单击列表表头右侧“新建进程参数规则”按钮,进入到规则设置页面。

规则设置说明:

| 内容 | 规则名称 | 条件列表 | 告警信息 |

|---|---|---|---|

| 说明 | 规则的名称为必填项,由用户自定义输入 | 条件列表是具体的条件详细内容,以下主条件之间为“与”关系: 进程名包含:输入匹配的进程名,字符串严格匹配,多个以英文逗号隔开,命中任何一个均命中规则的条件,非必填,为空时则代表匹配所有的进程; 命令行:输入匹配的命令行信息,必填项,以下条件二选一:匹配正则:输入命令行匹配的正则表达式;包含关键字:输入命令行中包含的关键字,字符串模糊匹配,多个以换行分隔,命中任何一个均命中规则的条件,最多可填10个关键字。 | 告警信息是指用于配置后门命中该规则时,需要上报为怎样的后门告警: 危险程度:告警的危险等级,为必填项,有高危、中危、低危三个选项可选; 告警类型:用户自定义的告警类型,该告警类型将作为告警事件的类型在告警列表中展示; 告警说明:对规则检测目的或者是后门修复方法的描述信息,该信息会展示在命中规则事件的详情中,方便用户理解 |

脚本内容规则

对可疑执行脚本的检测能力,主要实时监控进程中执行的脚本内容是否包含恶意的代码内容,例如:下载真实挖矿的矿机程序,或者修改系统启动项等。这类脚本极可能是挖矿攻击使用的恶意工具,根据特征设置对应规则,能有效检测出此类后门。

新建脚本内容规则:单击列表表头右侧“新建脚本内容规则”按钮,进入到规则设置页面。

规则设置说明:

| 内容 | 规则名称 | 条件列表 | 告警信息 |

|---|---|---|---|

| 说明 | 规则的名称为必填项,由用户自定义输入 | 条件列表是具体的条件详细内容,必填项,以下条件二选一: 匹配正则:输入脚本内容匹配的正则表达式; 包含关键字:输入脚本内容中包含的关键字,字符串模糊匹配,多个以换行分隔,命中任何一个均命中规则的条件,最多可填10个关键字 | 告警信息是指用于配置后门命中该规则时,需要上报为怎样的后门告警: 危险程度:告警的危险等级,为必填项,有高危、中危、低危三个选项可选; 告警类型:用户自定义的告警类型,该告警类型将作为告警事件的类型在告警列表中展示; 告警说明:对规则检测目的或者是后门修复方法的描述信息,该信息会展示在命中规则事件的详情中,方便用户理解 |

文件特性规则

对可疑文件扫描的检测能力,主要检测指定目录下是否存在恶意文件,可针对各类病毒的样本进行特定的扫描检查,根据特征设置对应规则,能有效检测出此类后门。一般针对爆发的病毒/恶意软件的情况配置规则,检测环境内主机是否已遭受感染。

新建文件特性规则:单击列表表头右侧“新建文件特性规则”按钮,进入到规则设置页面。

规则设置说明:

| 内容 | 规则名称 | 条件列表 | 告警信息 |

|---|---|---|---|

| 说明 | 规则的名称为必填项,由用户自定义输入 | 条件列表是具体的条件详细内容,以下主条件之间为“与”关系: 目录路径:输入需扫描的目录路径,必填项,仅扫描该目录下的文件,不遍历子目录内的文件,多个以换行分隔,目录路径最多可填写10个; 文件名:扫描时需匹配的文件名条件,非必填项,以下条件二选一:匹配正则:输入文件名匹配的正则表达式;包含关键字:输入文件名中包含的关键字,字符串模糊匹配,多个以英文逗号分隔,命中任何一个均命中规则的条件; Hash类型:选择文件Hash值匹配的类型,必填项,有全文和代码段两类可供选择,全文用于普通文件,代码段用于可执行程序中的可执行代码部分,Hash值计算方式则支持MD5、SHA1和SHA256;只能选择一种类型; Hash数值:填入选择类型的文件Hash值,必填项,多个以换行隔开,最多输入10个Hash值,匹配其中的任意一个均命中规则的条件 | 告警信息是指用于配置后门命中该规则时,需要上报为怎样的后门告警: 危险程度:告警的危险等级,为必填项,有高危、中危、低危三个选项可选; 告警类型:用户自定义的告警类型,该告警类型将作为告警事件的类型在告警列表中展示; 告警说明:对规则检测目的或者是后门修复方法的描述信息,该信息会展示在命中规则事件的详情中,方便用户理解 |

系统配置规则

对可疑系统配置的检测能力,主要通过扫描主机上的系统配置文件中是否包含恶意的配置项,例如:Crontab中存在异常的定时任务项、系统启动项存在异常配置内容等。这类配置极可能是挖矿攻击时被修改的系统配置,根据特征设置对应规则,能有效检测出此类后门。 由于规则可检测文件内容,且支持自定义文件路径,故也可用于检测各类配置文件中是否存在可疑的配置内容,下发至主机中进行合规化的扫描检查。

新建文件特性规则:单击列表表头右侧“新建系统配置规则”按钮,进入到规则设置页面。

规则设置说明:

| 内容 | 规则名称 | 条件列表 | 告警信息 |

|---|---|---|---|

| 说明 | 规则的名称为必填项,由用户自定义输入 | 条件列表是具体的条件详细内容,以下主条件之间为“与”关系: 1. 文件路径:可从系统配置文件中选择可当前可自动识别到的系统配置,或者自定义配置文件的路径: 1.1 目录路径:目录路径输入需扫描的目录路径,必填项,仅扫描该目录下的文件,不遍历子目录内的文件,多个以换行分隔,目录路径最多可填写10个; 1.2 文件名:扫描时需匹配的文件名条件,非必填项,以下条件二选一: 1.2.1 匹配正则:输入文件名匹配的正则表达式; 1.2.2 包含关键字:输入文件名中包含的关键字,字符串模糊匹配,多个以英文逗号分隔,命中任何一个均命中规则的条件; 2.配置内容:匹配配置文件的具体配置内容,以下条件二选一: 2.1 匹配正则:输入配置内容匹配的正则表达式; 2.2 包含关键字:输入配置内容中包含的关键字,字符串模糊匹配,多个以换行分隔,命中任何一个均命中规则的条件,最多可填10个关键字 | 告警信息是指用于配置后门命中该规则时,需要上报为怎样的后门告警: 危险程度:告警的危险等级,为必填项,有高危、中危、低危三个选项可选; 告警类型:用户自定义的告警类型,该告警类型将作为告警事件的类型在告警列表中展示; 告警说明:对规则检测目的或者是后门修复方法的描述信息,该信息会展示在命中规则事件的详情中,方便用户理解 |

单击白名单规则按钮,即可进入到“白名单规则”页面。

新建白名单规则: 单击右侧“新建规则”按钮,进入到白名单规则设置页面。白名单规则设置说明:

| 内容 | 条件列表 | 规则范围 |

|---|---|---|

| 说明 | 条件列表是具体的条件详细内容,条件之间为“与”关系。 告警类型:匹配的告警事件类型,字符串模糊匹配,仅支持填写一个; 说明:匹配的告警事件说明,字符串模糊匹配,仅支持填写一个; 文件Hash:匹配告警文件的SHA256值,其中脚本内容规则是匹配脚本文件的SHA256值,仅支持填写一个 | 规则范围是指以上条件的适用范围。规则范围有是以下两种方式里选择其中一种,且仅可以选择一种: 全部主机:指的是所以装有Agent的主机; 选择业务组:可以选择业务组; 选择主机:可手动填写主机IP,或从列表中选择主机 |

白名单规则创建后将被立即执行,需要重新遍历检测结果列表内的历史数据,根据更新后的规则库判断,对列表内的记录进行更新,符合更新后规则的记录将不再显示上报。 遍历记录数量的上限为10000条;若检测结果列表内记录超过上限,则只遍历近三个月的记录,上限同样为10000条。

查看白名单受影响记录: 对于已经保存的单条规则,用户可以查看受白名单影响的记录列表

编辑白名单规则: 对于已经保存的单条规则,用户可以选择对其进行修改

删除白名单规则: 对于已经保存的单条或者多条规则,用户可以选择对其进行删除。在删除时,需要给用户删除确认提示,用户确认后方可删除

导出功能是用来将列表内的数据以自定义方式导出成数据文件供用户在系统外使用。导出方式有以下两种:

手动选择:手动勾选需要导出的行,选择“导出”按钮导出选中的数据

全部导出:单击“全部导出”按钮导出当前范围的全部数据